隨著信息技術應用創新(信創)戰略的深入推進,越來越多的企業面臨將核心基礎設施從國外商業軟件(如微軟Active Directory,簡稱AD)向自主可控解決方案遷移的挑戰。Active Directory作為企業身份認證和資源管理的核心,其替換并非簡單的產品更換,而是一項涉及技術、流程和人員的系統工程。如何實現平滑、安全、高效的替換,構筑堅實的信創身份基座,是企業IT架構轉型的關鍵一步。

一、 評估與規劃:奠定平滑遷移的基石

- 全面現狀評估:需對現有AD環境進行徹底梳理,包括域結構、信任關系、用戶與計算機對象數量、組策略(GPO)應用情況、依賴AD的應用程序清單(如Exchange、文件服務器權限、單點登錄集成等)。這是制定可行遷移方案的基礎。

- 明確信創目標與選型:根據企業信創要求和業務特點,選擇合適的國產化身份管理產品作為新基座。主流的替代方案包括基于LDAP協議增強的國產目錄服務、或新興的云原生身份平臺。評估標準應聚焦于協議兼容性、功能完備性、高可用與擴展能力、生態對接能力以及供應商的服務支持水平。

- 制定詳盡的遷移策略:通常采用分階段、漸進式的遷移策略,而非“一刀切”。可以按部門、業務單元或地理位置劃分遷移批次,優先從非核心、復雜度低的系統開始,積累經驗后再處理關鍵業務域。制定清晰的回滾方案,以應對意外情況。

二、 實施平滑遷移的關鍵技術路徑

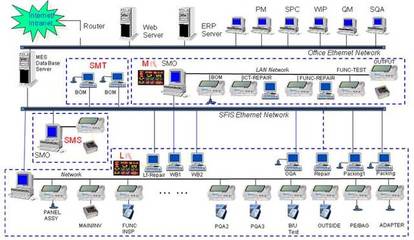

- 建立共存與并行期:在遷移初期,新舊系統可并行運行。通過部署同步工具或編寫腳本,實現用戶賬戶、密碼(需考慮安全傳輸與哈希算法兼容)、組等核心數據從AD向新系統的單向或雙向同步。這確保了用戶在遷移過程中身份的統一與業務的不中斷。

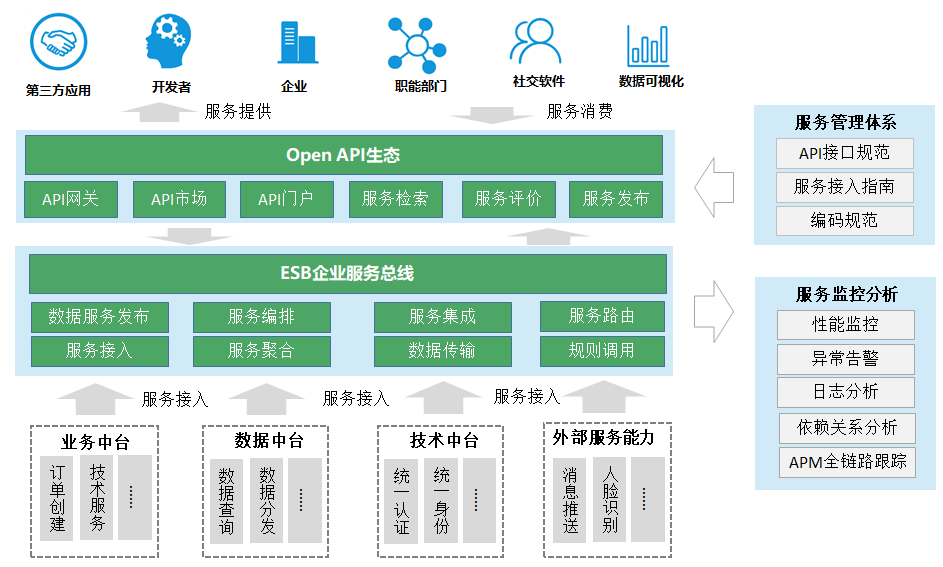

- 應用系統的漸進式割接:對于依賴AD認證的應用,逐一進行測試和割接。對于標準協議(如LDAP、SAML、OIDC)應用,重新配置其認證端點指向新系統。對于深度耦合的舊應用,可能需要在過渡期使用代理服務(如LDAP代理)或開發適配接口。優先遷移新建應用至新身份基座。

- 組策略(GPO)的功能替代:國產身份管理產品可能不完全復制GPO機制。需要分析現有GPO的功能(如安全設置、軟件分發、腳本登錄),通過新系統的配置管理、策略模板、或結合第三方終端管理工具來實現同等或更優的管理效果。

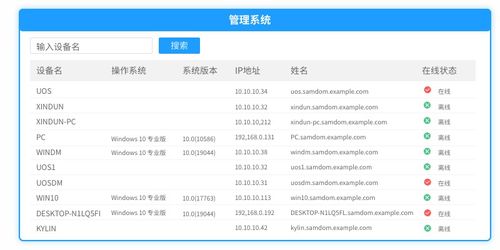

- 終端設備的加入與管理:將計算機(特別是Windows PC)從現有域中退出,并加入新的管理域或通過替代機制(如證書、移動設備管理MDM)進行管理。需提前測試各類操作系統版本的兼容性,并準備好相應的客戶端配置流程。

三、 構筑并優化信創身份基座

- 強化核心能力:新的身份基座不僅是目錄服務,更應成為企業數字身份的樞紐。確保其具備強大的身份生命周期管理、細粒度訪問控制、多因素認證(MFA)、權限審計與分析能力。

- 擁抱現代身份協議:借此遷移契機,推動身份認證現代化。積極集成SAML、OIDC、OAuth 2.0等協議,為SaaS應用、微服務架構和API經濟提供標準的單點登錄(SSO)和授權能力,提升用戶體驗與安全性。

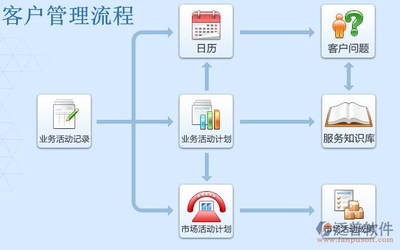

- 實現統一身份治理:將新身份基座與企業HR系統、業務系統等權威數據源打通,實現用戶賬號的自動創建、變更和注銷,確保“一人一號,權責一致”。建立集中的身份儀表盤,實現可視化的權限分析與風險洞察。

- 保障安全與合規:遵循等保、關基保護條例等要求,在新平臺中內置安全策略,如強密碼策略、異常登錄檢測、定期權限復核等。確保所有操作日志完整記錄并可供審計。

四、 組織保障與變革管理

- 組建專業團隊:成立由IT架構、安全、運維及關鍵業務部門人員組成的遷移項目組,明確職責。必要時引入具備經驗的外部咨詢或實施服務。

- 充分的測試與培訓:建立完整的測試環境,進行端到端的模擬遷移和業務驗證。對IT支持團隊和最終用戶進行操作培訓,更新相關技術文檔和幫助手冊。

- 溝通與變更管理:制定周密的溝通計劃,向管理層和業務部門清晰傳達遷移的必要性、計劃、影響及支持方式。管理好各相關方的期望,獲得廣泛支持。

****

平滑替換微軟AD并構筑信創身份基座,是一次戰略性的IT架構升級。它要求企業采取審慎規劃、技術穩妥、分步實施的策略,將遷移風險降至最低。成功的遷移不僅能滿足自主可控的要求,更能借此機會打造一個更安全、高效、靈活且面向未來的現代化身份管理體系,為企業的數字化轉型和業務創新奠定穩固的基石。